一、文章标题:ACL配置

二、文章内容:

在现代网络中,访问控制列表(ACL)是一个重要的安全技术,用于管理网络流量的访问和访问权限。本文将介绍如何配置ACL,并探讨其重要性以及在不同场景中的应用。

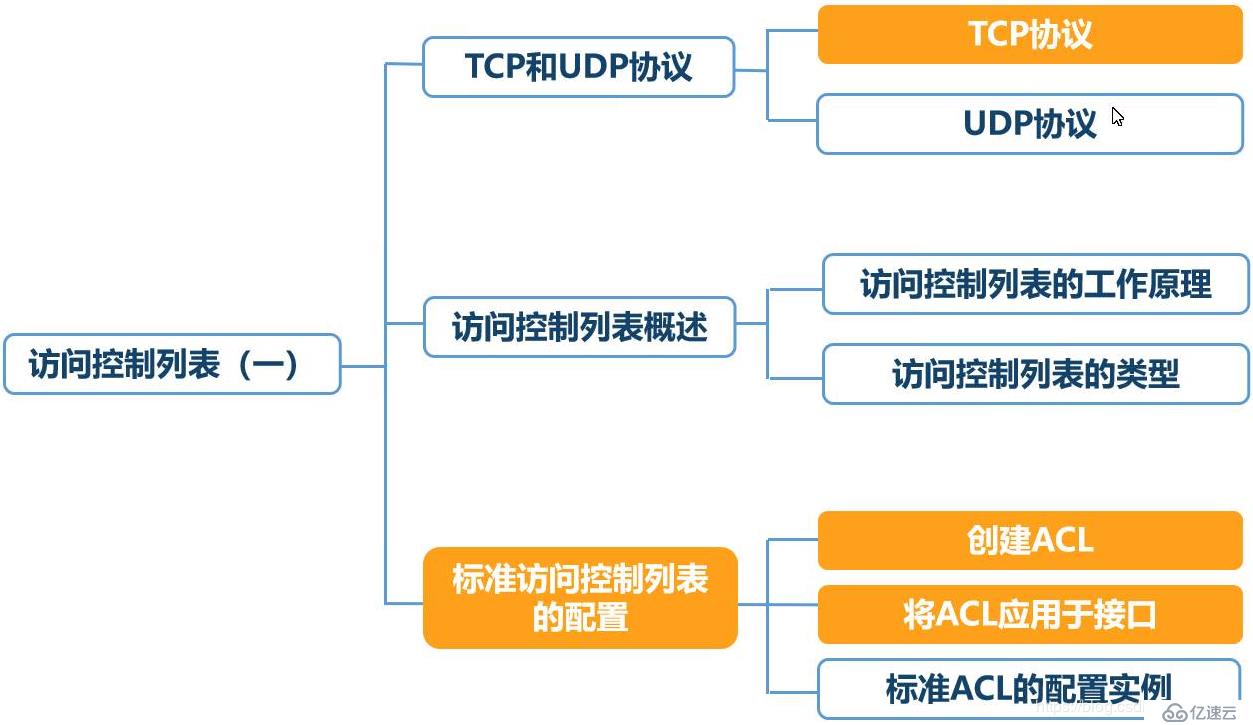

1. ACL概述

ACL(Access Control List)即访问控制列表,是一种基于包过滤的网络流量控制技术。它可以根据预定义的规则对网络流量进行过滤和访问控制,从而保护网络资源免受未经授权的访问和攻击。ACL通常被用于路由器、交换机等网络设备上,以实现网络流量的精细化管理。

2. ACL配置步骤

配置ACL需要遵循一定的步骤,以确保配置的正确性和有效性。下面是一般的配置步骤:

(1)确定需要配置ACL的设备,并登录到设备的命令行界面。

(2)了解设备的ACL配置命令和语法,以便进行正确的配置。

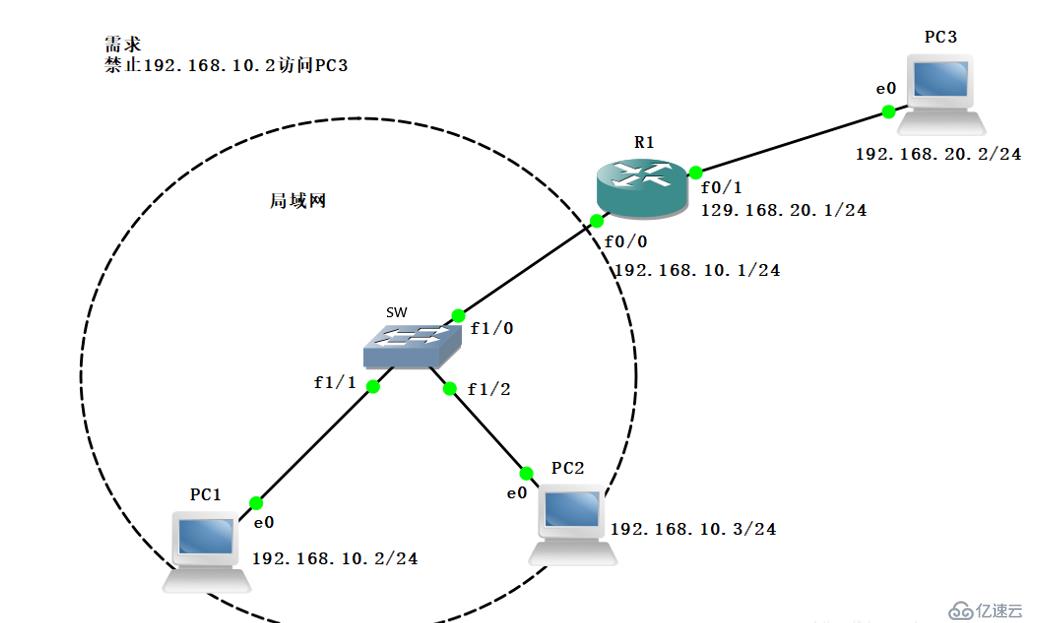

(3)根据需要创建ACL规则。规则通常包括源地址、目的地址、端口号等条件,以及对应的操作(如允许或拒绝)。

(4)将规则应用到相应的接口上,例如将允许访问某个端口的规则应用到该端口的接口上。

(5)保存并激活配置,以确保新的ACL规则生效。

3. ACL的重要性及应用场景

ACL的配置对于保护网络安全至关重要。它可以防止未经授权的访问和攻击,保护网络资源的安全。同时,ACL还可以用于实现网络流量的精细化管理,例如限制特定用户的访问权限、控制网络流量的传输速度等。

在具体应用中,ACL可以用于以下场景:

(1)内部网络安全:通过配置ACL规则,可以限制内部用户对特定资源的访问权限,防止内部攻击和数据泄露。

(2)边界安全:在路由器或防火墙等设备上配置ACL规则,可以控制进出网络的流量,防止外部攻击和恶意流量对网络造成损害。

(3)流量控制:通过配置ACL规则,可以控制网络流量的传输速度和传输量,从而避免网络拥堵和资源浪费。

总之,ACL的配置是网络安全和网络管理的重要技术之一。通过合理配置ACL规则,可以保护网络资源免受未经授权的访问和攻击,同时实现网络流量的精细化管理。在实际应用中,需要根据具体需求和网络环境进行配置和调整。

标签:

- **五

- 关键词**:访问控制列表(ACL)

- 网络流量控制

- 安全技术

- 网络资源

- ACL配置步骤

- 规则创建

- 设备命令行界面

- 权限控制

- 内部网络安全

- 边界安全

- 流量控制