一、文章标题:IP端口扫描

二、文章内容:

随着网络技术的快速发展,网络的安全性也受到了越来越高的重视。在网络安全领域,IP端口扫描技术作为获取系统漏洞及进行网络安全防护的一种常用方法,显得尤为关键。接下来我们将就IP端口扫描的基本原理、常用方法和需要注意的事项展开讲解。

1. 扫描的基本原理

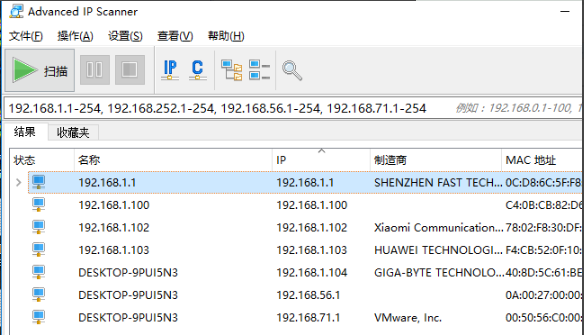

IP端口扫描是一种用于查找远程系统在网络中开放的TCP或UDP端口的操作,这是利用不同操作系统以及不同应用软件的端口开放的差异来实现的。端口是系统在网络上进行通讯的重要渠道,不同服务运行在不同的端口上,因此通过扫描这些端口,我们可以获取远程系统的运行信息和服务情况。

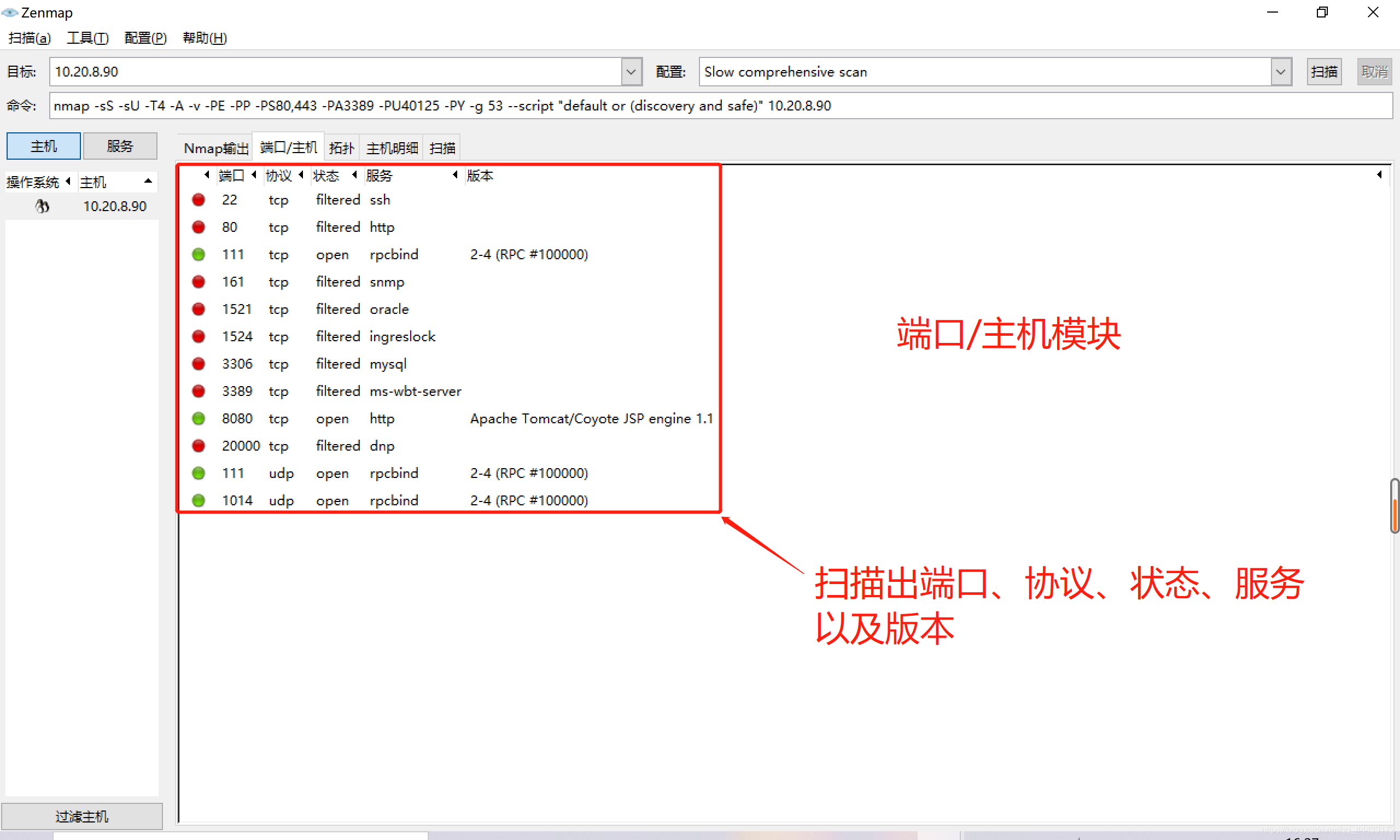

2. 常用的扫描方法

(1)半开扫描:这是一种隐蔽性较好的扫描方式,主要原理是使用无效的数据段和异常的数据段对远程服务器发送非连接探测请求。这种方法因为使用了伪造数据段进行连接过程而受到网络安全规则的限制和审查,适用于在网络攻击防护中进行半攻击行为的发现和阻断。

(2)全开扫描:相比于半开扫描的隐匿性差,全开扫描则可以扫描所有的网络服务端口。根据协议进行专门的计算与生成出非法伪装的封包向被攻击端发射攻击信号并开始不断传送无状态的请求至服务器端。通过这种方法,我们可以得知服务器端是否开放了特定的端口以及所运行的服务类型。

3. 需要注意的事项

在进行IP端口扫描时,我们需要严格遵守国家法律法规以及网络使用规定,避免恶意或非法的使用该技术进行攻击。此外,我们在使用任何技术工具时都需要关注安全问题,在执行操作之前充分了解所要使用的工具的工作原理和使用方式。另外,我们还需定期对自身的网络安全系统进行全面的检测和升级,及时修补已知的安全漏洞,提高自身的安全防护能力。

综上所述,IP端口扫描是网络安全领域的重要技术之一,我们应当充分了解其工作原理和使用方法,在合法合规的前提下对其进行使用。只有这样,我们才能有效地保障网络安全,确保数据和系统的安全运行。

标签:

- 关键词: 1.IP端口扫描 2.网络安全 3.扫描原理 4.常用扫描方法 5.合规使用